Charon Ransomware خاورمیانه را با روش های APT Assault هدف قرار می دهد

New Ransomware New Charon بخش عمومی و حمل و نقل هوایی خاورمیانه را با استفاده از تاکتیک های سبک ، EDR Evasion و یادداشت های باج خاص قربانیان هدف قرار می دهد.

محققان امنیت سایبری یک کمپین جدید را کشف کرده اند که از یک خانواده باج افزار قبلاً بدون مدارک به نام Charon استفاده می کند تا بخش عمومی و صنعت حمل و نقل هوایی خاورمیانه را هدف قرار دهد.

بازیگر تهدید در پشت این فعالیت ، به گفته Development Micro ، تاکتیک هایی را نشان می دهد که از گروه های Superior Risk Tasure (APT) ، مانند بارگیری جانبی DLL ، تزریق فرآیند و امکان فرار از نرم افزار تشخیص و پاسخ (EDR) استفاده می کند.

محققان Development Micro از Charon ، یک باج افزار جدید که بخش عمومی و صنعت حمل و نقل هوایی خاورمیانه را هدف قرار داده است ، با استفاده از تاکتیک های پیشرفته تهدید مداوم (APT) مانند DLL جانبی ، تزریق فرآیند و EDR فرار کردند.

کارشناسان شباهت هایی با تکنیک های مورد استفاده توسط چین پیدا کردند باکسی زمین عملیات اما همچنین می تواند یک پرچم کاذب یا کپی باشد. Charon از رمزگذاری جزئی استفاده می کند ، ابزارهای امنیتی را از طریق غیرفعال می کند باواد، و یادداشت های باج خاص قربانی ، که نشان دهنده حملات هدفمند است.

این کمپین همگرایی رو به رشد روشهای APT را با باج افزار و افزایش خطرات برای سازمان ها برجسته می کند.

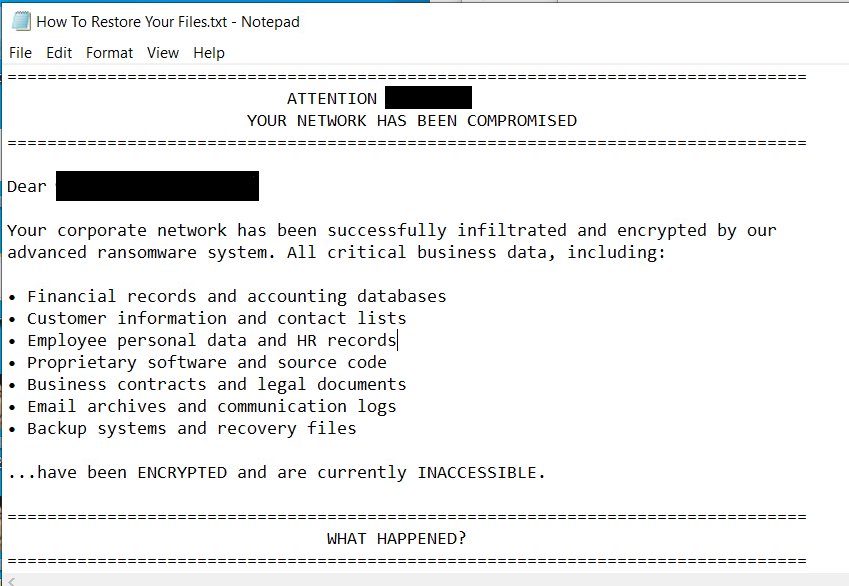

“ما اخیراً جدید را شناسایی کردیم باج افزار خانواده به نام Charon ، در یک حمله هدفمند مشاهده شده در بخش عمومی و صنعت حمل و نقل هوایی در خاورمیانه مستقر شدند. بازیگر تهدید از یک تکنیک جانبی DLL استفاده کرد ، به ویژه شبیه به تاکتیک هایی که قبلاً در آن ثبت شده بود کمپین های Baxia Earth، که از لحاظ تاریخی بخش های دولتی را هدف قرار داده اند. ” می خواند گزارش منتشر شده توسط Development Micro. “زنجیره حمله یک پرونده مربوط به مرورگر مشروع ، Edge.exe (که در ابتدا با نام Cookie_exporter.exe نامگذاری شده است) به کار برد ، تا یک MSEDGE.DLL مخرب (Swordldr) را بارگیری کند ، که متعاقباً بار بارگذاری Ransomware Charon را مستقر کرد.”

حمله Ransomware Charon از کنار DLL از طریق Edge Edge.exe استفاده کرد. استخراج بارگذاری چند مرحله ای شامل dumpstack.log ، مخفی کردن پوسته رمزگذاری شده که لایه های بعدی را بسته بندی می کند تا زمان دستیابی به باج افزار نهایی. این رمزگذاری لایه ای و تزریق فرآیند به Charon اجازه می دهد تا در هنگام رمزگذاری پرونده ها و ایجاد یادداشت های باج ، به عنوان یک سرویس قانونی ویندوز ماسکراد شود.

باج افزار Charon Charon کاملاً deobfucated رمزگذاری پیشرفته و قابلیت های عملیاتی را نشان می دهد. این آرگومان های خط فرمان را برای ورود به خطاها ، هدف قرار دادن سهام یا مسیرهای خاص شبکه و تغییر ترتیب رمزگذاری می پذیرد. این یک mutex (“oopscharonhere”) ایجاد می کند ، و ابزارهای امنیتی را غیرفعال می کند که باج افزار از درایور کامپایل شده از منبع باز استفاده می کند پروژه کشتار طراحی شده برای غیرفعال کردن راه حل های تشخیص نقطه پایانی و پاسخ.

باج افزار برای حداکثر رساندن اختلال ، نسخه پشتیبان تهیه و سطل سطل بازیافت را حذف می کند. کد مخرب از MultiThreading برای سرعت بخشیدن به روند رمزگذاری استفاده می کند. پرونده ها تا حدی با Curve25519 + Chacha20 رمزگذاری می شوند و از پسوندهای خاصی جلوگیری می کنند و با “.Charon” به علاوه یک برچسب عفونت مشخص می شوند.

این بدافزار از طریق سهام شبکه پخش می شود ، یادداشت های باج خاص قربانیان را رها می کند و حاوی یک درایور EDR ضد عفونی کننده مبتنی بر قتل تیره است که نشان دهنده توسعه مداوم است.

“فراتر از قابلیت رمزگذاری اصلی خود ، چارون همچنین چندین رفتار قابل توجه دیگر را به نمایش می گذارد. این قابلیت های انتشار شبکه را نشان می دهد ، به طور فعال اسکن و رمزگذاری سهام شبکه های قابل دسترسی در زیرساخت ها از طریق Netshareenum و Wnetenumresource را نشان می دهد.” پست را ادامه می دهد. “این هر دو درایوهای نقشه برداری شده و مسیرهای کنوانسیون نامگذاری جهانی (UNC) را پردازش می کند ، اگرچه برای جلوگیری از تشخیص ، سهام $ $ را در حین شمارش رد می کند.”

یکی دیگر از جنبه های قابل توجه باج افزار ، استفاده از درایور است که از منبع باز تهیه شده است پروژه کشتار برای غیرفعال کردن راه حل های EDR با استفاده از آنچه نامیده می شود حمله راننده آسیب پذیر خود (BYOVD) را وارد کنید. با این حال ، این عملکرد هرگز در حین اجرای انجام نمی شود ، نشان می دهد که این ویژگی احتمالاً در دست توسعه است.

کارشناسان حدس می زنند که این کمپین مورد هدف قرار گرفته است ، همانطور که توسط یک یادداشت باج نشان داده شده است که با نام سازمان قربانی نامگذاری می شود ، یک تاکتیک غیر معمول در حملات باج افزار معمولی.

“بدون تأیید شواهد مانند زیرساخت های مشترک یا الگوهای هدفمند ، ما ارزیابی می کنیم که این حمله همگرایی فنی محدود اما قابل توجه را با عملیات شناخته شده Baxia زمین نشان می دهد.” نتیجه را نتیجه می گیرد. “این مورد یک روند مربوطه را نشان می دهد: اتخاذ تکنیک های سطح مناسب توسط اپراتورهای باج افزار.”

مرا در توییتر دنبال کنید: securityAffairs وت فیس بوک وت ماستودون

(امنیت های امنیتی – هک ، باج افزار Charon)